Webseite ist down und “DDoS” ist Schuld? DDoS-Angriffe gibt es schon so lange, wie es das Internet gibt. Aber warum sind sie noch Heute ein Problem, wie genau sehen diese überhaupt aus und wie kann man sich dagegen schützen?

Einordnung zum Thema (Audio 🎧)

Definition und Formen

Ein sogenannter Denial of Service (DoS) beschreibt in der Informatik das Verweigern und Stören eines Dienstes. Als Dienst ist hierbei jede Form von Zwischenstelle und Endpunkt im Internet gemeint. So kann ein als Teil eines gezielten Angriffs der Firmenrouter, eine einzelne Webseite, oder die komplette Serverflotte betroffen sein. Bei einer erfolgreichen Attacke ist die Servicequalität entweder nur noch eingeschränkt verfügbar oder restlos unerreichbar.

Das Ganze ist vergleichbar mit 147.000 Menschen, die zeitgleich im Sekundentakt eine bestimmte Telefonnummer anrufen, um ein Telefonnetz einer Stadt, eines Unternehmens oder einer Behörde strukturell lahmzulegen.1 mailbox.org (23.10.2021)

Schlussendlich läuft es hierbei auf eine enorme Ressourcenverschwendung hinaus, die abhängig von der Ausführung, Unmengen an Geld kosten und Schaden anrichten kann. Dabei ist egal, ob Arbeitszeit verloren geht, weil der übliche Kommunikationsweg gestört ist, große Mengen Server-Computing-Ressourcen, auch im Kontext von dynamischer Skalierbarkeit, verschwendet werden, oder Kunden schlichtweg überhaupt nicht mehr mit Ihrer Online-Präsenz interagieren können.

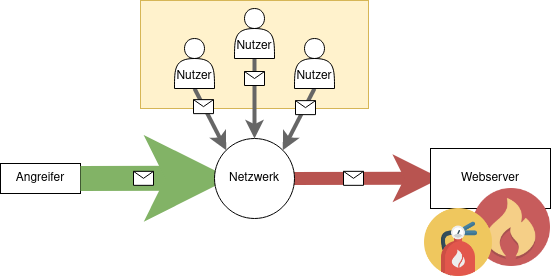

In der Illustration schickt der Angreifer ein Vielfaches der Bandbreitenkapazitäten an den Webserver. Der Webserver ist davon überfordert und kann durch das Überfluten die verhältnismäßig kleinen und legitimen Anfragen der vertrauenswürdigen Nutzer nicht mehr bearbeiten. Aus Sicht der Nutzer verweigert der Webserver seinen Dienst - ein Denial of Service.

Distributed (DDoS) - der verteilte Angriff

Der Distributed Denial of Service (DDoS) ist eine Form von DoS-Angriffen.

Im Vergleich zu der Rohform, bei der nur ein einziger Endpunkt, also etwa ein einzelner böswiller Server das Ziel eingreift, ist diese Form distributed, also verteilt. Riesige Bot-Netze, bestehend aus hunderttausenden von kompromittierten Servern, Computer und IoT-Geräten greifen gemeinsam dasselbe Ziel an.

Amplifikation - aus 1 Gbit/s mach 200 Gbit/s

Häufig werden Bot-Netze zusätzlich, zu den sonst schon riesigen Bandbreitenmengen weiter mit sogenannten Amplification-Attacks2 verstärkt. Hierbei greift das Bot-Netz nicht direkt das Ziel an, sondern die Attacke wird über einen Umweg amplifiziert. Die Verstärkung erstreckt sich dabei von einer vermeintlich hohen Verzehnfachung, über Faktor 2063, bis hin zum theoretischen Faktor 650 mit SNMP4 der ursprünglichen Anfrage.

Ein Angreifer kann also eine, im Gesamtbild des Angriffs, einzelne kleine 1 Gbit/s Internetanbindung auslasten, und durch fremde, schlecht oder falsch konfigurierte Server im Internet leiten, um dann indirekt sein Ziel mit 200 Gbit/s anzugreifen.

Ein üblicher Internetanschluss in Deutschland hat eine Bandbreite zwischen 50 Mbit/s und 100 Mbit/s. Das entspricht 0,05 Gbit/s, beziehungsweise respektive 0,1 Gbit/s.

Das Internet funktioniert mit Paketen, grob vergleichbar mit jenen von DHL. Auf jedem Paket steht ein Absender, und die Zieladresse. Beides sind hier aber nicht Straßen mit Hausnummern und Postleitzahl, sondern IP-Adressen.

Und Absenderadressen lassen sich unter Umständen fälschen. Für den üblichen Gebrauch ist dies aber weder sinnvoll noch praktikabel. Beim Aufruf einer Webseite schicken Sie ein Paket an den Webserver, mit der Bitte, den Seiteninhalt zurückzuschicken. Der Webserver folgt dieser Bitte und schickt ein neues Paket, gefüllt mit Bildern, Text und co. an Ihre Absenderadresse zurück.

Angreifer, die sich an der Amplification-Attack betätigen, wissen, dass das Paket mit der Antwort vom Webserver größer sein wird, als die ursprüngliche Anfrage. Und durch ein Fälschen der Absenderadresse landet die Antwort an einem völlig anderen, beliebigen Ort - dem Opfer.

Köpfchen, statt rohe Gewalt

Aber nicht immer benötigt es Unmengen an roher Bandbreite. Fast jede Software hat Abschnitte oder Bereiche, die besonders Rechen- und Zeitintensiv sind. Bei einer weniger gut abgesicherten Webseite kann ein Angreifer einen solchen Endpunkt selbst mit kleinen Mitteln auch ohne Bot-Netz oder Amplification missbrauchen.

Wie häufig kommt ein DoS vor?

Mutwillige DoS-Angriffe fallen unter Computersabotage, der polarisierende Paragraph 303b StGB, und sind illegal.

Kleine Webseiten und Unternehmen sind von DoS-Angriffen grundsätzlich sehr selten betroffen. Erst mit höherer Bekanntheit, steigt auch die Wahrscheinlichkeit auf einen Angriff.

Absichten des Angreifers sind dann häufig Erpressungsgelder, Reputationsverlust bei Kunden, oder das Verursachen hoher Kosten beim Opfer.

Wie kann man sich vor DoS-Angriffen schützen?

Zentral gilt: Bei dem Kampf gegen DDoS-Angriffe handelt es sich um ein endloses Wettrüsten zwischen Serverbetreiber und Angreifer.

Gute Skalierungsstrategien helfen besonders bei Angriffen auf die Applikation selbst. Aber auch rohe Bandbreitenangriffe können damit geringfügig abgefedert werden.

Für alles Größere gibt es Dienstleister wie Cloudflare, die ein gigantisches Netzwerk zum Abfedern auch enormer Angriffe pflegen, gekoppelt mit dedizierten Teams und Algorithmen zur Bekämpfung von solchen Angriffen.

Solche Dienstleister stellen sich mit zwischen Nutzer und Ihrer Webseite. Jede Anfrage läuft dann über den Dienstleister. Die Angriffe werden so herausgefiltert, noch bevor sie bei Ihnen ankommen.

Versehentliche DoS-Angriffe

DoS-Angriffe können aber auch ungewollt und versehentlich passieren. Ein Beispiel war besonders zum Auftakt des zwangsläufigen Online-Unterrichts vergangen Jahres in einigen Bundesländern medial zu sehen.

Die Infrastruktur einiger Schulplattformen verkrafteten die Anfragen hunderter legitimer Schüler nicht, die pünktlich zum Beginn der ersten Stunde den Online-Unterricht betreten wollten.

Dahinter steckte also kein böswilliger Angreifer, sondern einfach das unerwartete Überschreiten zuvor falsch gesetzter Randbedingungen.

Daher ist ausgiebige Planung und die Möglichkeit dynamisch zu skalieren ein zentraler und wichtiger Bestandteil von Softwareentwicklung und Hosting.